Passware Kit Forensic: メモリ解析 - ナレッジ&テクニック

ホーム > 記事 > ナレッジ&テクニック > Passware Kit Forensic: メモリ解析

Passware Kit Forensic: メモリ解析

本項では、Passware 社製フォレンジックツール Passware Kit Forensic を用いたメモリの解析方法について解説します。

以下、Passware Kit Forensic 2020 v2 を使用していますが、基本的な操作方法は他のバージョンでも同様です。

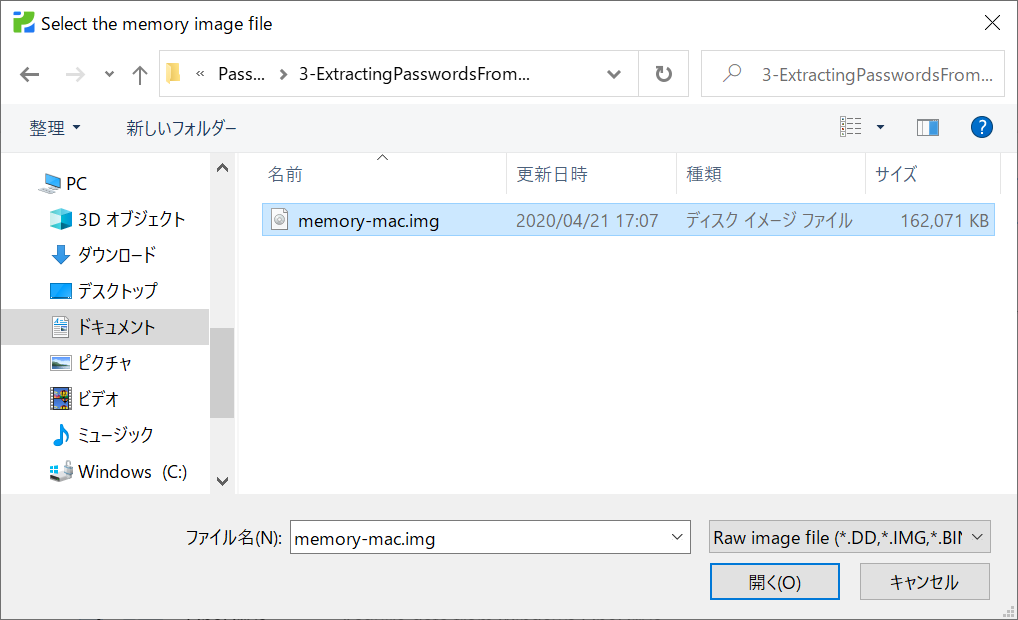

Passware Kit Forensic では、.DD/.IMG/.BIN などの形式の物理メモリデータを解析可能です。物理メモリデータは、以下のツールを使用して取得可能です:

- ManTech Physical Memory Dump Utility

- win32dd

- FTK Imager

- Magnet RAM Capture

これらのツールを使用したメモリデータの取得方法については、以下のページを参照してください:

- FTK Imager: https://cyber.quality-net.co.jp/knowledge_detail/1254/

- Magnet RAM Capture: https://cyber.quality-net.co.jp/knowledge_detail/1252/

Passware Kit Forensic でメモリデータの解析を行う場合は、ホーム画面から「Memory Analysis」を選択します。

(Passware Kit Forensic の起動までの手順は https://cyber.quality-net.co.jp/knowledge_detail/1068/をご参照ください)

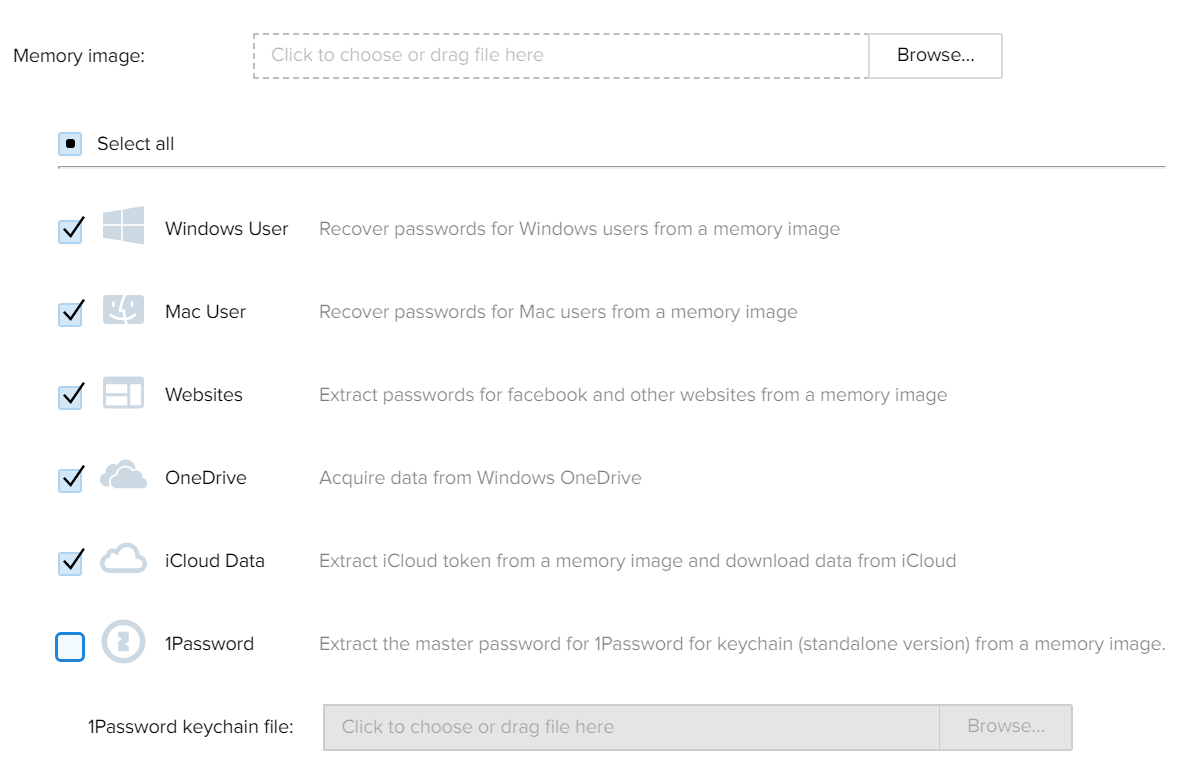

画面が切り替わったら、「Browse…」を押下して、解析対象のメモリデータを選択します。

※ Passware Kit Forensic では、Windows のハイバネーションファイル (hiberfil.sys) の解析も可能です。

Passware Kit Forensic では、メモリデータから以下のパスワードが解析可能です。

- Windows もしくは Mac のユーザーパスワード

- Web サイトで使用しているパスワード

- Apple iCloud および OneDrive の認証データ

- 1Password マネージャーのマスターパスワード

メモリ解析画面から、解析したいパスワードに応じてチェックを付けます。1Password のマスターパスワードを解析する場合は、併せてキーチェーンファイルも指定します。

指定後、「NEXT」を押下すると解析が開始されます。

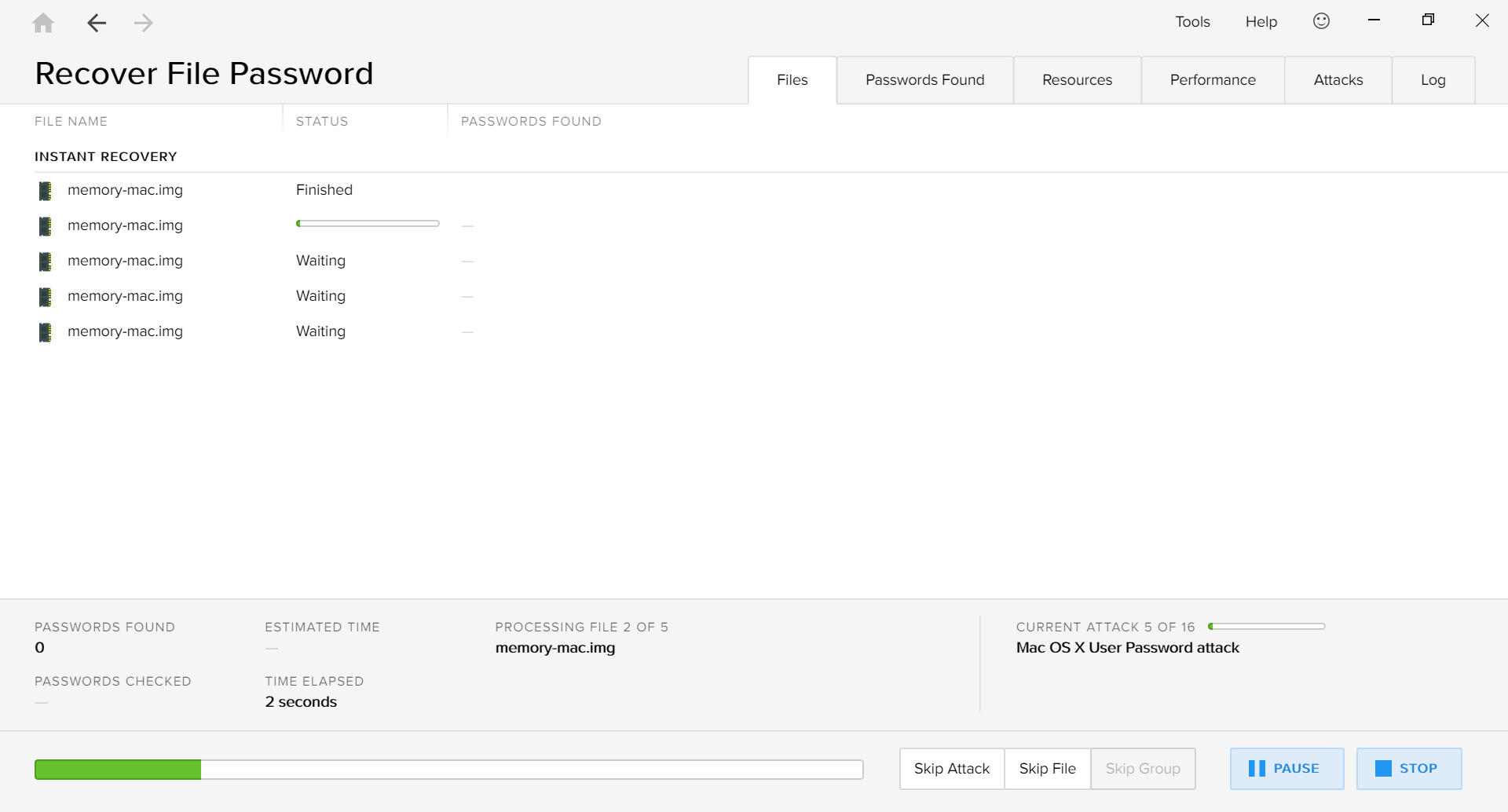

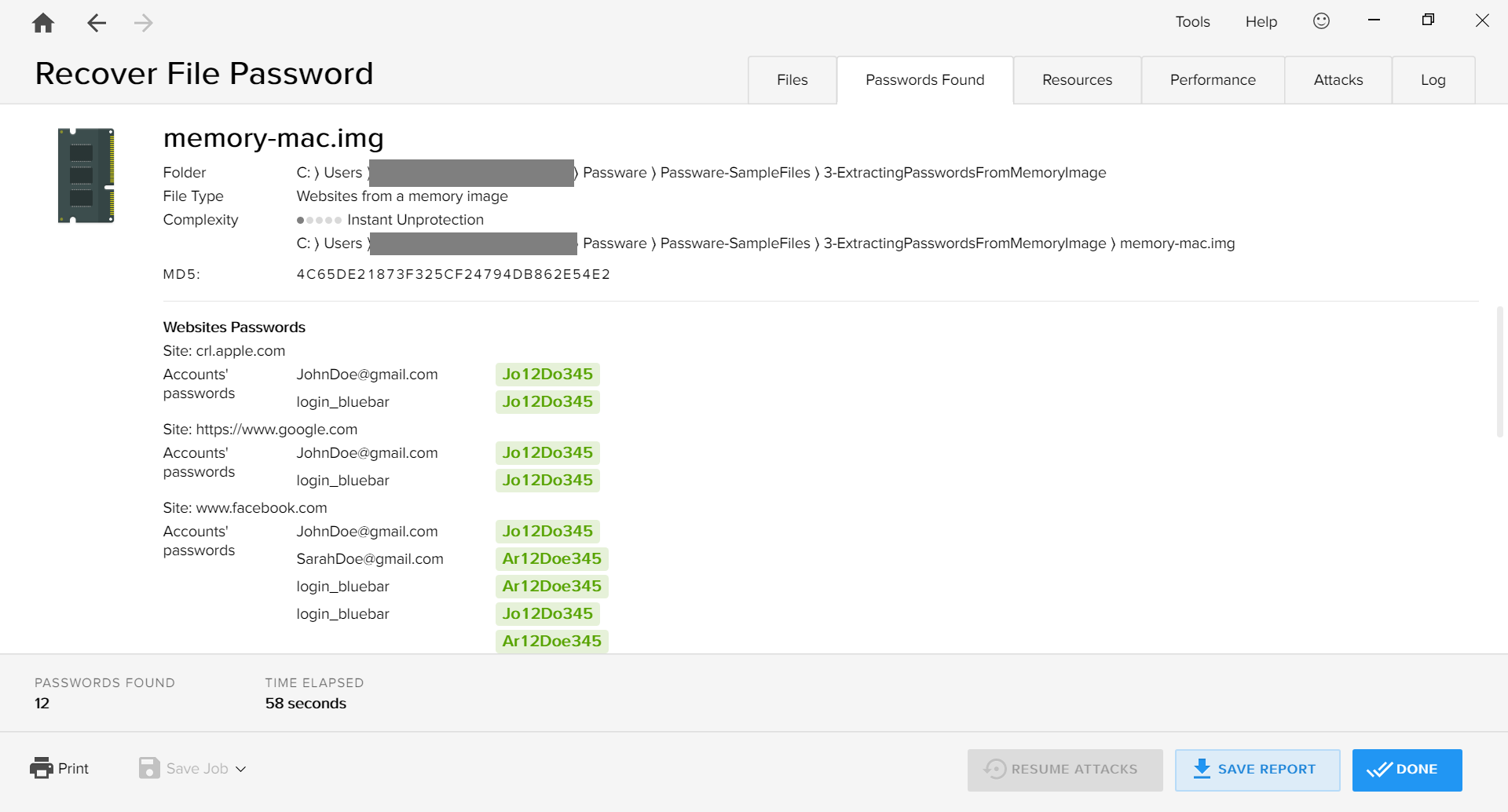

解析処理が完了し、パスワードが判明すると「Password Found」タブに切り替わり、画面に解析されたパスワードが表示されます。解析対象内に複数のパスワードが発見された場合はそれぞれのパスワードが表示されます。

解析はメモリデータの状態に基づいて行われます。プロセスが終了していたり、ページアウトが発生していたりする場合はデータが上書き・破損している状態となり、解析結果が不正確な場合があります。

「SAVE REPORT」から解析結果を HTML 形式で保存できます。確認が終わったら「DONE」を押下してホーム画面に戻ります。