AXIOM+Verakey フルファイルシステム抽出 - ドキュメント&ブログ

ホーム > 記事 > ドキュメント&ブログ > AXIOM+Verakey フルファイルシステム抽出

AXIOM + Verakey を用いた解析例のご紹介

論理(ロジカル)抽出では見ることができない隠されたデータを、フルファイルシステム抽出によって全容を明らかにする解析手法をご紹介します。

モバイルデバイス向けの抽出方法には、「フルファイルシステム抽出」と「論理 (ロジカル) 抽出」の2種類があります。法執行機関や民間企業でも、デジタルフォレンジック調査における iOS および Android デバイスはますます重要になってきているため、この2つの抽出方法の違いを把握しておくことが重要です。

モバイルデバイスの証拠は詐欺、知的財産の持ち出し、ポリシー違反や保険調査等の各種調査、訴訟対応 および eDiscovery にとっても重要な意味を持つ可能性があります。

このようなケースにおいてモバイルデバイス情報が果たす重大な特質を認識するには、前提として、利用可能な抽出方法について理解することが重要です。フルファイルシステム抽出と論理抽出ではデバイスから抽出されるデータに大幅な違いがあります。

論理抽出では標準的なインターフェイスからアクセス可能なユーザーデータとファイルに焦点を当てています。これには連絡先、従来の SMS メッセージ、限定的なアプリケーションデータ等が含まれます。フルファイルシステム抽出ではより完全なデータを抽出できます。これには、ユーザーが通常直接アクセスできないファイルシステムのデータ、すなわち、論理抽出に含まれるユーザー生成データに加え、システムファイルおよび様々なアプリケーションデータが含まれます。

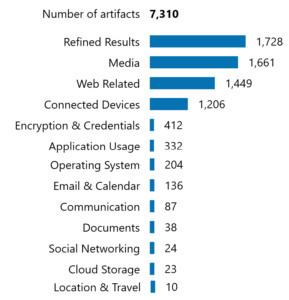

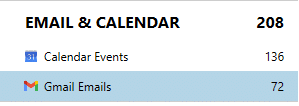

以下の検証では、テストデバイスから AXIOM Process の Quick Image 機能 (論理抽出) を用いて得られたデータと、Magnet Verakey を用いて得られたフルファイルシステム抽出のデータを使用しました。これらのデータはその後、AXIOM Cyber 8.0.0.39753で処理しています。抽出されたデータ量の全体的な違いは、以下の通りです。全体的に、これら2つの抽出データにはかなりの違いがあることが分かります:

| 論理 (ロジカル) 抽出 | フルファイルシステム抽出 |

|

|

| 論理 (ロジカル) 抽出 | フルファイルシステム抽出 |

|

|

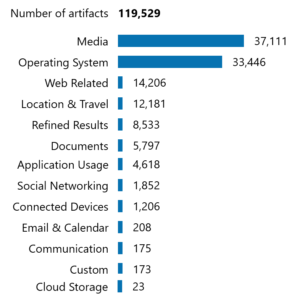

このアーティファクトカテゴリでは、2つの抽出方法の間に明確な区別があります。いずれもカレンダー関連情報を抽出できましたが、Gmail のメールデータはフルファイルシステム抽出にしか含まれていません。

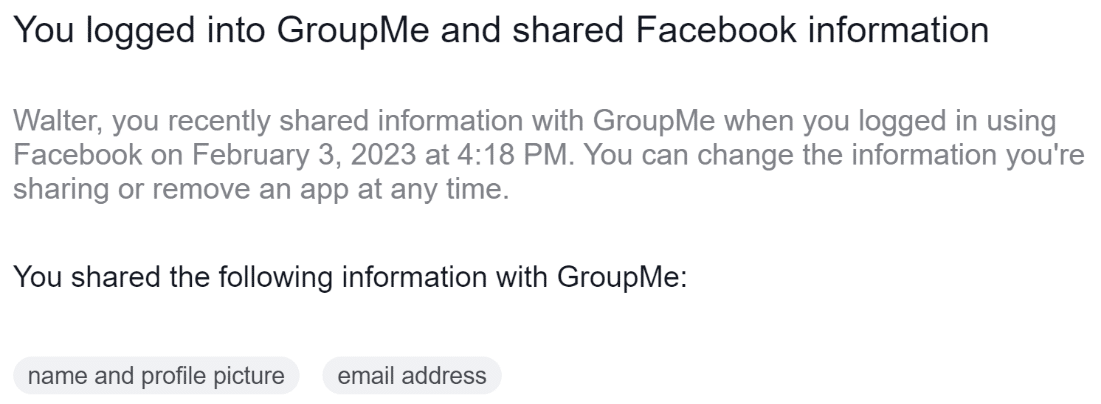

例えば、知的財産の持ち出しに関する調査では、メールデータが収集されていなかった場合、知的財産を盗もうとしていた従業員と外部の人間とのコミュニケーションが発見できないでしょう。最近のケースでは、フルファイルシステム抽出と Magnet AXIOM を使用して、ある従業員が会社から提供されたメールとは別のメールを使用していたことを突き止めた例もあります。このケースではデバイスから取得されたメールに基づいて交渉経緯のタイムラインが把握でき、共謀者の存在や盗まれた知的財産の交渉価格の特定に繋がりました。テストデータに話を戻すと、フルファイルシステム抽出データから見つかった、以下の Facebook 関連のメールは事件の重要なコンテキスト (および日時) を提供しうることが分かります。

図: 重要な日時情報を含む Facebook から送られた GroupMe のメールの画像

| 論理 (ロジカル) 抽出 | フルファイルシステム抽出 |

|

|

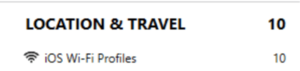

ここでも、フルファイルシステム抽出によって取得されたデータのアーティファクト数がかなり多いことが分かります。

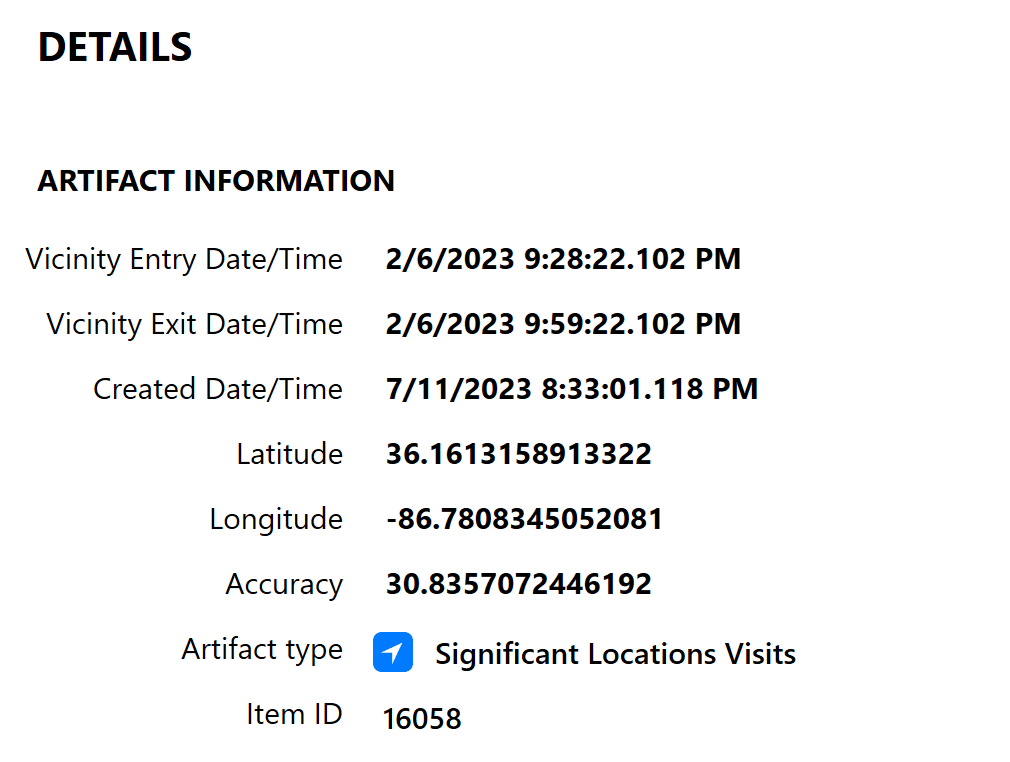

ロケーション (位置情報) データは、広範な調査にわたって有用なアーティファクトの1つです。特に内部調査において、位置情報データは従業員の居場所に関する供述を否定したり、支持したりするのに利用できます。例えば、以下の位置情報データは重要かつ、調査で必要とされる内容に合致したものである可能性が高いですが、論理抽出データにはほぼ含まれないデータです。

図: Magnet AXIOM Cyber 上で確認できる「利用頻度の高い場所」のアーティファクトの詳細情報画面

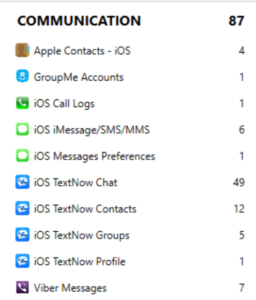

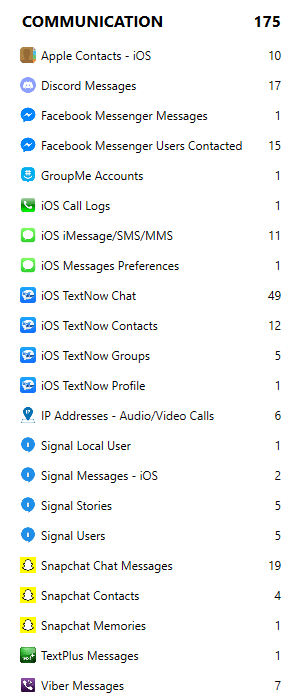

モバイルデバイスから抽出可能なデータの中でも、チャット等のコミュニケーションに関する情報は最も需要が高いです。ここでもフルファイルシステム抽出にかなり多くのデータが含まれていました:

| 論理 (ロジカル) 抽出 | フルファイルシステム抽出 |

|

|

コミュニケーション関連情報もまた、様々な調査で有用なアーティファクトカテゴリーです。フルファイルシステム抽出データから解析されるコミュニケーション関連情報は、典型的な論理抽出データより大幅に多くなります。特にサードパーティ製のコミュニケーションアプリケーション (Snapchat や Signal、Facebook Messenger 等) はフルファイルシステム抽出でのみ取得される可能性が高いです。コミュニケーション関連情報から、共謀者間のやり取りや犯行の経緯、添付画像の情報までも得られることがあります (以下の例を参照)。最近のケースでは、フルファイルシステム抽出と Magnet AXIOMを使用して、ある従業員がサードパーティ製のチャットアプリを介してスミッシング試行に応答していたことが発覚した例もあります。資格情報を入力した後、従業員の資格情報が危険にさらされました。このやり取りは、フルファイルシステム抽出でしか取得できませんでした。

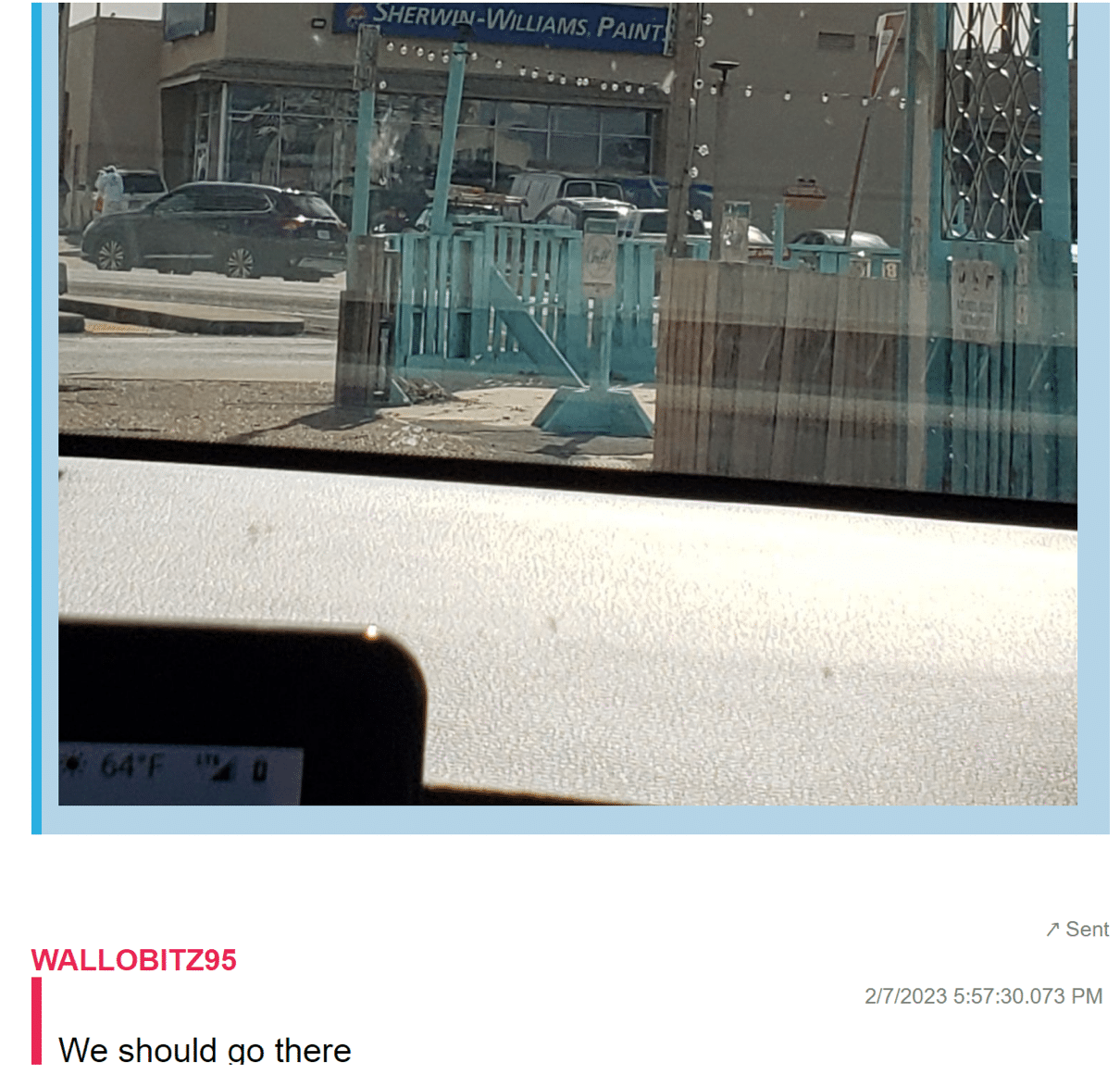

テストデータに戻り、フルファイルシステム抽出データから、事件に関連する可能性のある以下のやり取りが含まれた Snapchat のメッセージが見つかりました。

図: Sherwin Williams ストアが写された Snapchat の画面写真。画面下部には「WALLOBITZ95」というユーザーが、2023年2月7日の 5:57:30.073PM に「We should go there」とタイプしたことが表示されています。

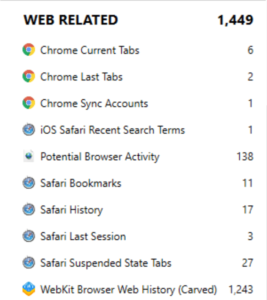

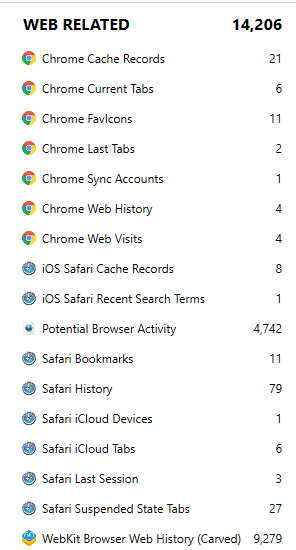

抽出されたアーティファクト中、興味深いものとしては他にも、デバイス上のブラウザー関連履歴があります。

| 論理 (ロジカル) 抽出 | フルファイルシステム抽出 |

|

|

両者の違いはデバイスから抽出されたデータの深度にあります。論理抽出にもいくつかブラウザーアクティビティがありますが、フルファイルシステム抽出にははるかに多くのデータが含まれています。

この例では、デバイスが表示したある Web サイト (https://helka.finna.fi/) の情報が論理抽出データには含まれていませんでした。サイト閲覧履歴は収集データの中でも重要であり、調査の全体像を把握する上でも欠かせません。Web の閲覧履歴は従業員の不正行為やインシデント対応、訴訟対応などの多くの調査に渡って使用することができます。前述の調査の全体像の把握はフルファイルシステム抽出によってのみ達成可能といえるでしょう。

「Safari iCloud Devices」と「Safari iCloud Tabs」の2つのカテゴリは、このケースに追加情報を提供する可能性のあるアーティファクトグループです。「Safari iCloud Tabs」には、ブラウザーで開かれてiCloud アカウントに同期されたタブの情報が含まれます。同期されたタブは、同じ iCloud アカウントにログインする全てのデバイスで利用可能です。

「Safari iCloud Devices」には iCloud アカウントに同期されているデバイスの情報が含まれます。前述の通り各デバイスはアカウントに同期された全てのブラウザータブにアクセス可能です。これらのカテゴリを詳細に調査することで、収集の必要がある証拠を特定することができ、これには物理デバイスの他に、iCloud アカウントも含まれる可能性があります。

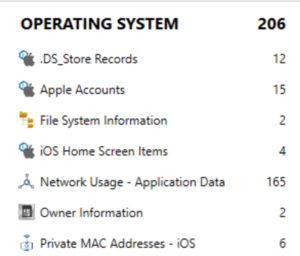

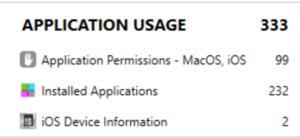

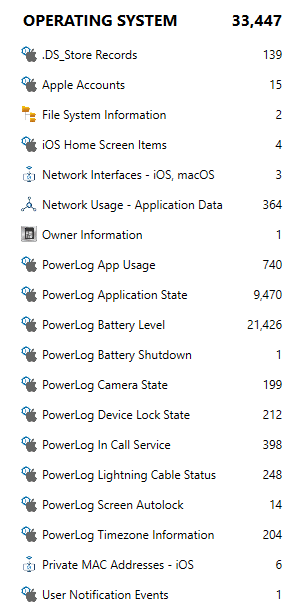

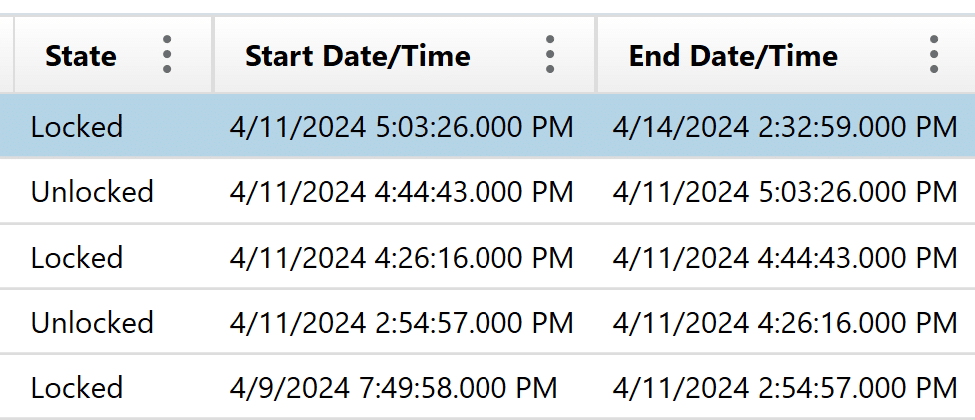

最後に、iOS システムでのみトラックされ、ユーザーには不可視の情報について検証していきます。まず、「Operating System」(OS 情報)と「Application usage」(アプリケーション使用履歴) に分類されたデータを見ていきましょう:

| 論理 (ロジカル) 抽出 | |

|

|

| フルファイルシステム抽出 | |

|

|

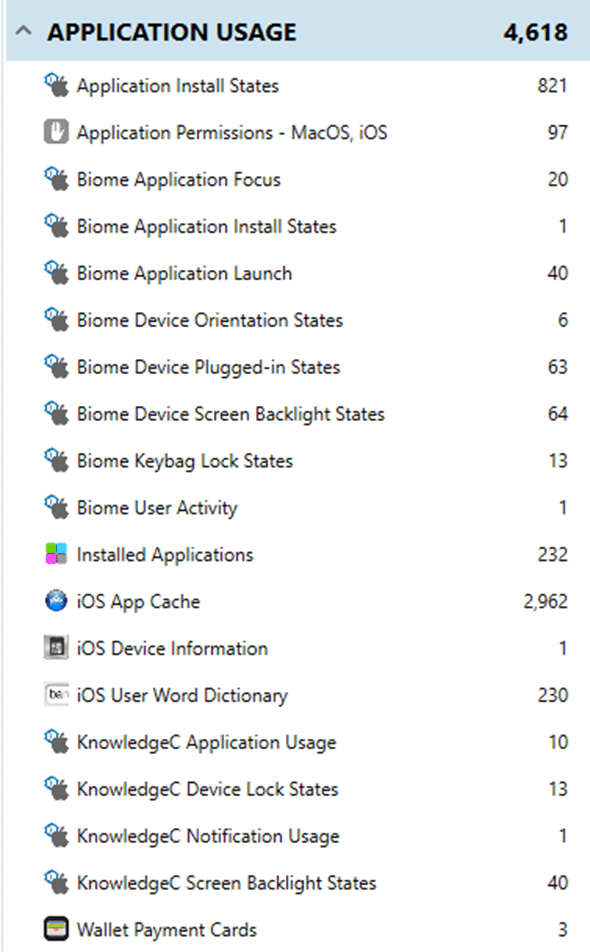

しかし、何故システム情報やアプリケーション使用履歴といった情報が注目されるのでしょうか? ここでは、フルファイルシステム抽出でのみ見られるアーティファクトをいくつかご紹介します:

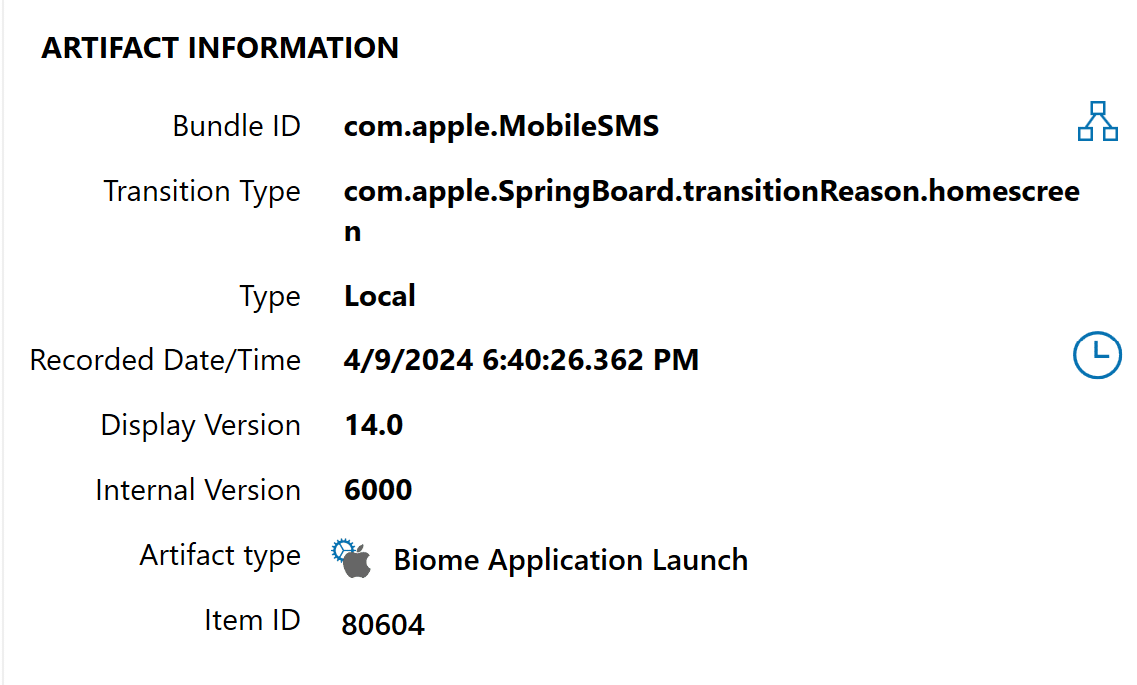

「Biome Application Launch」(Biome のアプリケーション実行履歴) アーティファクトからは、ユーザーが MobileSMS アプリケーションを実行しており、そこに特定の日時情報も含まれていることが分かります。この日時は調査対象のタイムライン上で、いつ特定のイベントが発生したかを示す重要な情報である可能性があります。加えて、システム情報にはデバイスのロックやアンロックの日時情報も含まれています。このような詳細な情報は自動車事故などの調査において重要です。車の運転手が事故発生の時間にデバイス操作をしていた事実を示すことは、何が起こったか、という全体像を把握するうえで唯一の項目である可能性があり、フルファイルシステム抽出でしか得られないことも少なくありません。

「コミュニケーション関連情報」の項目で述べたことを思い出してください。フルファイルシステム抽出データからは、KnowledgeC や Biome のデータが解析されるため、これらからコミュニケーションに関する追加情報が与えられることがあります。KnowledgeC データには多くの生活パターンに関するデータが保存されており、「AppIntents」内には削除、編集されたメッセージが含まれている可能性があります。(iOS 16 で導入された) Biome データは複数の場所 (AppIntents や SiriIntents、UserActivity 等) に点在しており、送受信したメッセージが含まれる可能性もあります。

結論として 、Magnet Verakey を使用して取得されたiOS デバイスのフルファイルシステム抽出データは、従来の論理抽出データよりも大幅な利点を調査員に提供します。ファイルシステム全体をより完全な形で取得することで、調査において重要なデータを得ることができます。この記事では、メール、位置情報、コミュニケーション関連情報、Web アクティビティ、システム情報がVerakey で抽出したデータに含まれ、調査や訴訟対応、eDiscovery の要求に対応する上で重要な情報が含まれています。

このように、モバイルデバイスのフルファイルシステム抽出は、デジタルフォレンジック調査において非常に貴重なツールであり、広範な調査分野で利用されています。

- Magnet AXIOM Cyber

- Magnet Verakey

実際の事案解決にどのように Magnet Verakey が使用されたかは Aperture のデジタルフォレンジック調査員、Shanon Burgess 氏をゲストスピーカーに迎えたウェビナー“Data Uncovered: Revealing Truths in eDiscovery with Magnet Forensics Solutions”でご覧頂けます。

Magnet Verakey の詳細やデモのリクエストはこちら(お問い合わせフォーム)をご参照ください。

本記事は Magnet Forensics 社のご協力・同意の下、日本語への翻訳を行っています。

英語原文:”Revealing Hidden Data: Full File System Extractions Uncovered“

© 2024 Magnet Forensics Inc.All rights reserved.Magnet Forensics® および関連商標はMagnet Forensics Inc. の財産であり、世界中の国で使用されています。

本記事は、2024年6月6日時点のものを掲載しています。AXIOM及びVerakeyのインターフェース、各機能・出力結果及び表示方法は、予告なく変更されることがあります。